技术解析:强制破解的本质与局限

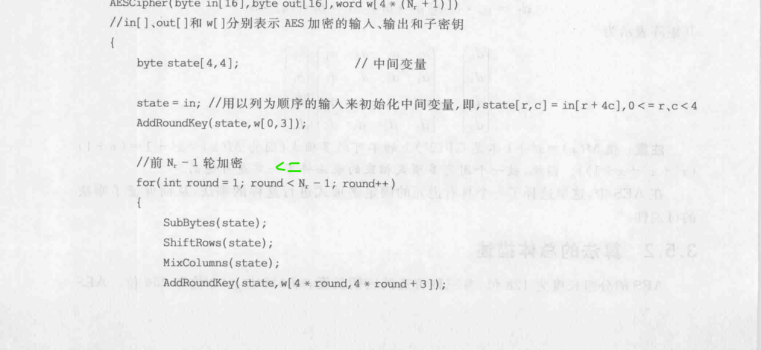

强制破解(Brute-force Attack)的核心原理是通过穷举所有可能的密码组合来匹配正确解压密钥,常见的工具有John the Ripper、Hashcat等,它们依赖计算资源(CPU/GPU)的算力和密码复杂度之间的博弈。

速度取决于什么?

理论上,密码长度每增加1位,破解时间呈指数级增长,一个6位纯数字密码(如123456)可能在几秒内被攻破,但一个12位混合大小写字母+符号的密码,即使使用顶级GPU集群,也可能需要数百年。

关键点:密码复杂度是决定性因素,而非工具本身的“快慢”。![图片[1]-强制破解压缩密码真的又快又安全吗?-趣考网](https://q2k.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

安全性风险在哪?

强制破解行为本身存在双重风险:- 法律风险:未经授权破解他人加密文件涉嫌违法;

- 数据泄露:使用来路不明的破解工具可能植入木马,导致文件反被窃取。

技术参考:算力与密码强度的对抗表

| 密码类型 | 长度 | 破解时间(中端显卡) |

|---|---|---|

| 纯数字 | 6位 | <1分钟 |

| 小写字母 | 8位 | 约2天 |

| 大小写+数字 | 10位 | 超过10年 |

| 大小写+数字+符号 | 12位 | 理论不可行 |

解决方法:如何应对密码遗忘?

- 优先尝试“密码提示”:部分压缩软件允许设置提示信息,可能关联记忆碎片。

- 使用专业工具需谨慎:仅限合法场景(如破解自己文件),推荐开源工具如7-Zip自加密文件修复功能。

- 终极建议:防患于未然

- 设置强密码:至少12位,混合大小写、符号、数字(如

T3c#P@ss!2024); - 密码管理工具:用1Password、Bitwarden等保存密码,避免遗忘。

- 设置强密码:至少12位,混合大小写、符号、数字(如

技术总结:强制破解的真相

强制破解既不“快”也不“安全”——它的效率完全受限于密码强度,而非法使用更会引发法律纠纷。真正可靠的安全方案是提升密码复杂度,并配合科学的密码管理习惯。

对于普通用户,与其依赖破解,不如在加密时选择AES-256算法(WinRAR/7-Zip均支持),并彻底避免使用生日、连续数字等弱密码。安全是设计出来的,不是破解出来的。

(原创声明:本文基于公开技术原理分析,不鼓励任何非法破解行为。)

© 版权声明

本文中引用的各种信息及资料(包括但不限于文字、数据、图表及超链接等)均来源于该信息及资料的相关主体(包括但不限于公司、媒体、协会等机构)的官方网站或公开发表的信息。部分内容参考包括:(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供参考使用,不准确地方联系删除处理!

THE END