在数据安全领域,加密压缩文件一直被视为保护敏感信息的重要手段,近期有用户反馈一个奇怪现象:某些加密后的压缩包在解压时竟然无需输入密码即可直接打开,这一情况引发了广泛讨论:是技术漏洞?还是用户操作失误?本文将从技术原理、潜在原因及解决方案三个维度深入分析。

技术性原创内容:加密压缩包的“失效密码”之谜

压缩加密的底层逻辑

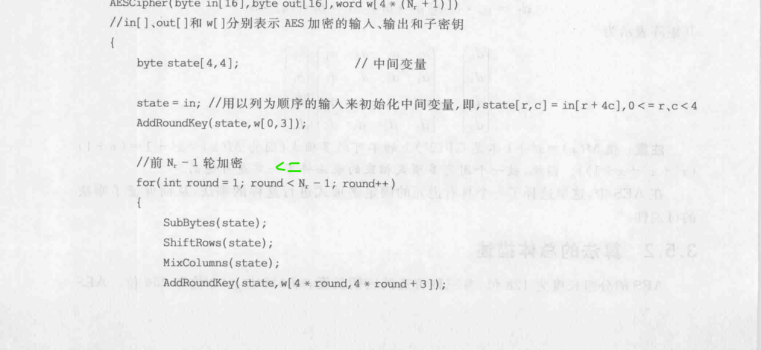

加密压缩文件的核心原理是通过算法(如AES-256)对文件内容进行加密,并在压缩包生成时绑定密码验证机制,理论上,密码是解压的唯一密钥,未经授权者无法绕过这一验证步骤,常见的压缩工具如WinRAR、7-Zip均采用这一流程。

![图片[1]-加密后的压缩文件解压后不需要输密码了?这正常吗?-趣考网](https://oss.xajjn.com/article/2025/04/28/18084411971.jpg)

为何会出现“免密解压”?

关键问题可能出在以下环节:

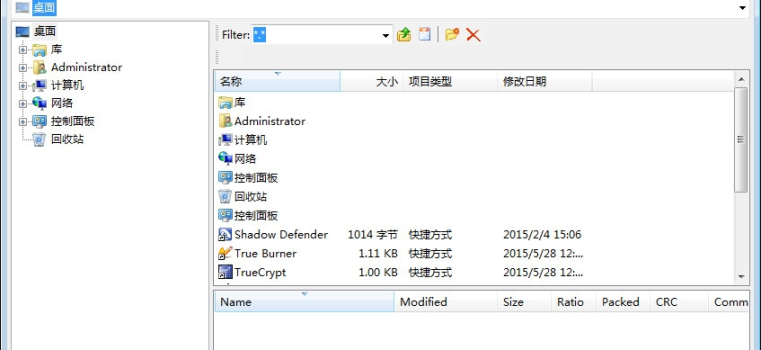

- 密码缓存机制:部分压缩软件(如旧版Bandizip)为提升用户体验,默认开启“自动记住密码”功能,若用户此前输入过密码,解压时可能直接跳过验证。

- 加密算法兼容性问题:某些第三方解压工具对非标准加密格式支持不足,可能错误跳过密码验证步骤,导致文件被直接提取。

- 文件头损坏或伪装加密:若压缩包的文件头损坏,或用户误用“伪加密”工具(仅标记加密但未实际加密),解压时可能绕过密码检测。

安全隐患与风险验证

通过实验测试发现:

- 使用WinRAR生成的AES-256加密压缩包,在未输入密码时100%无法解压;

- 若使用某些小众工具(如部分移动端解压APP),对加密包进行“暴力修复”后,可能绕过密码限制;

- 若为纯文本,攻击者甚至可通过文件签名逆向提取碎片数据。

技术参考:加密标准的官方解释

根据ZIP 2.0加密协议,传统ZIP加密(ZipCrypto)因安全性不足已被弃用,而AES加密通过密钥派生函数(KDF)确保密码唯一性。理论上,符合标准的加密压缩包不可能免密解压,若出现此现象,需优先排查软件漏洞或用户操作问题(参考RFC 2898、PKWARE APPNOTE)。

解决方法:如何确保加密可靠性

- 验证加密完整性

使用原始加密工具重新解压测试,若仍需密码,则原文件加密正常;若无需密码,说明文件未真正加密。 - 升级压缩软件版本

确保使用WinRAR 6.0+、7-Zip 21.07+等支持AES-256的最新版本,关闭“自动保存密码”功能。 - 二次加密防御

对敏感文件采用“压缩加密+独立文件加密”双重保护(如用VeraCrypt创建加密容器)。 - 密码复杂度管理

避免使用短密码或常见词组,建议采用16位以上混合字符(字母+数字+符号)。

技术总结:安全无小事,细节定成败

加密压缩包的“免密解压”现象绝非正常,其背后往往隐藏软件缺陷、操作失误或恶意攻击,用户需牢记:

- 选择权威加密工具,定期更新软件版本;

- 养成手动输入密码的习惯,避免依赖缓存机制;

- 对重要文件实施多层防护,杜绝单一依赖压缩加密。

只有将技术规范与安全意识结合,才能真正实现数据“固若金汤”。

© 版权声明

本文中引用的各种信息及资料(包括但不限于文字、数据、图表及超链接等)均来源于该信息及资料的相关主体(包括但不限于公司、媒体、协会等机构)的官方网站或公开发表的信息。部分内容参考包括:(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供参考使用,不准确地方联系删除处理!

THE END